Si queremos portar un servicio o una maquina virtual a la nube de Windows Azure tenemos que tener claro si el servicio necesitará de los recursos internos en la empresa, LDAP, comunicación con alguna BBDD, ficheros, etc…

Si queremos portar un servicio o una maquina virtual a la nube de Windows Azure tenemos que tener claro si el servicio necesitará de los recursos internos en la empresa, LDAP, comunicación con alguna BBDD, ficheros, etc…

Para poder conectar estas dos plataformas Azure nos permite crear una red Site to Site entre nuestras oficina y sus servicios.

Actualmente solo tenemos soporte oficial de tres proveedores VPN Site to Site, que son Cisco, Juniper o RRAS de Windows Server 2012. ¿que pasa si tenemos un FW de SonicWall en nuestras oficinas? De momento no tenemos soporte por parte de Azure, pero configurando correctamente nuestro SonicWall y la red en Azure podremos usa la VPN.

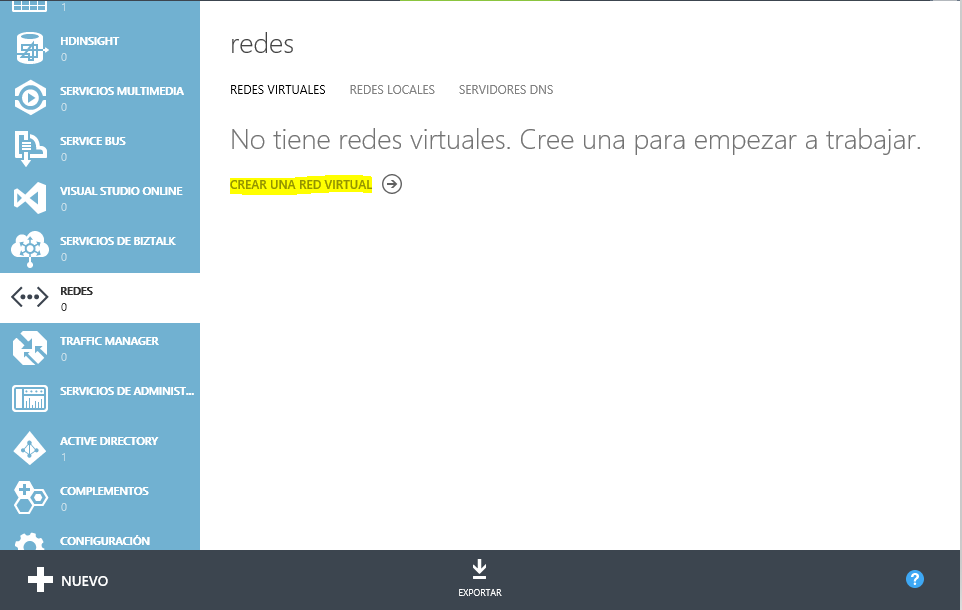

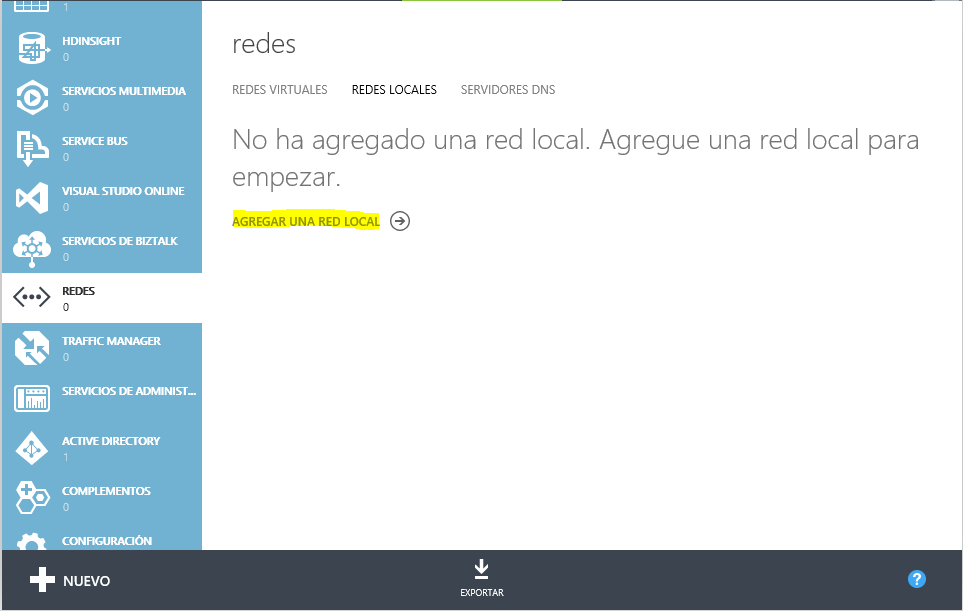

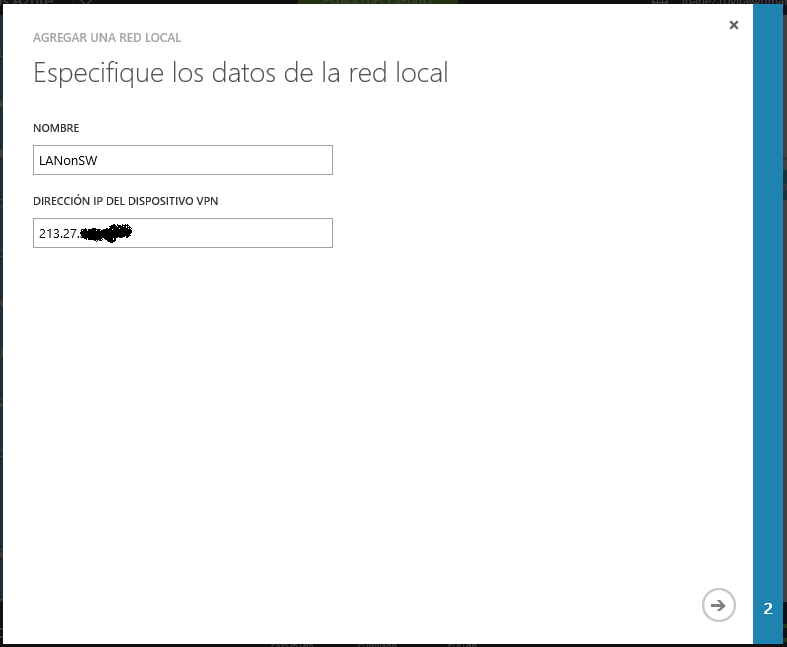

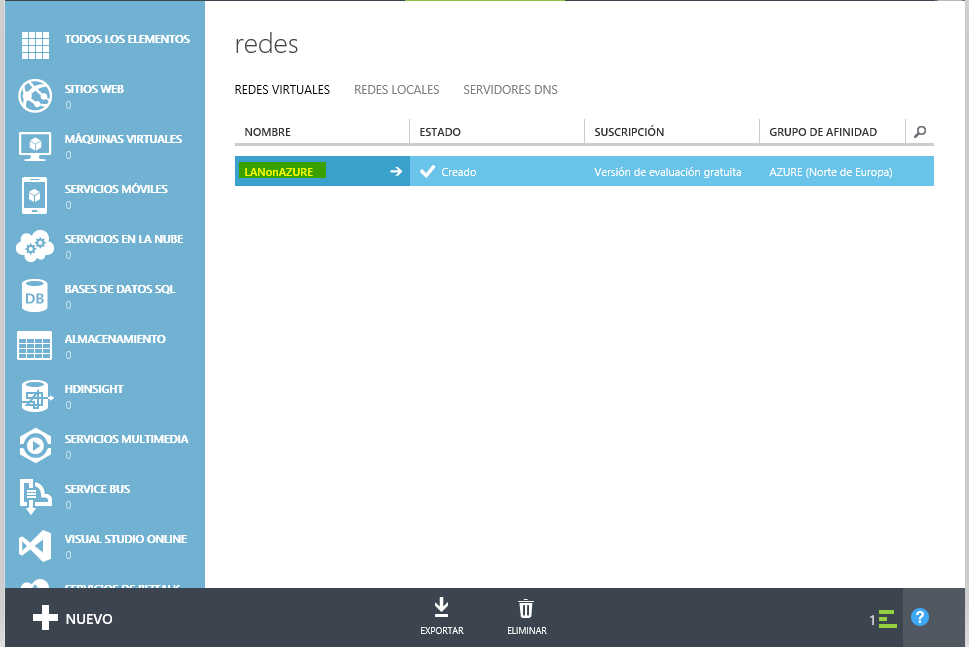

Primero debemos acceder al panel de Azure y dirigirnos al apartado de redes y crearemos una red local.

Le daremos un nombre a nuestra red local y introduciremos la IP pública que gestiona nuestro SonicWall.

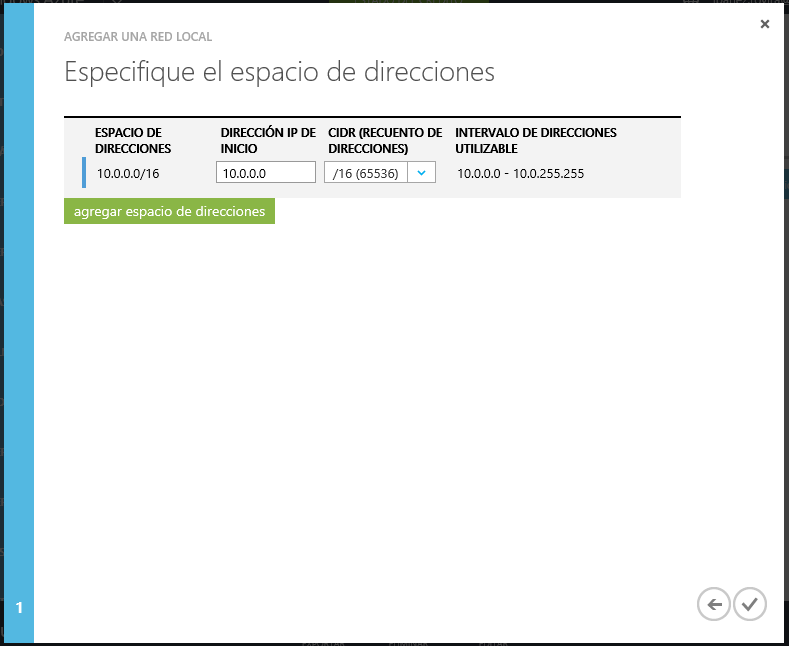

Ahora definimos la red interna de nuestra oficina, en mi caso la 10.0.0.0/16.

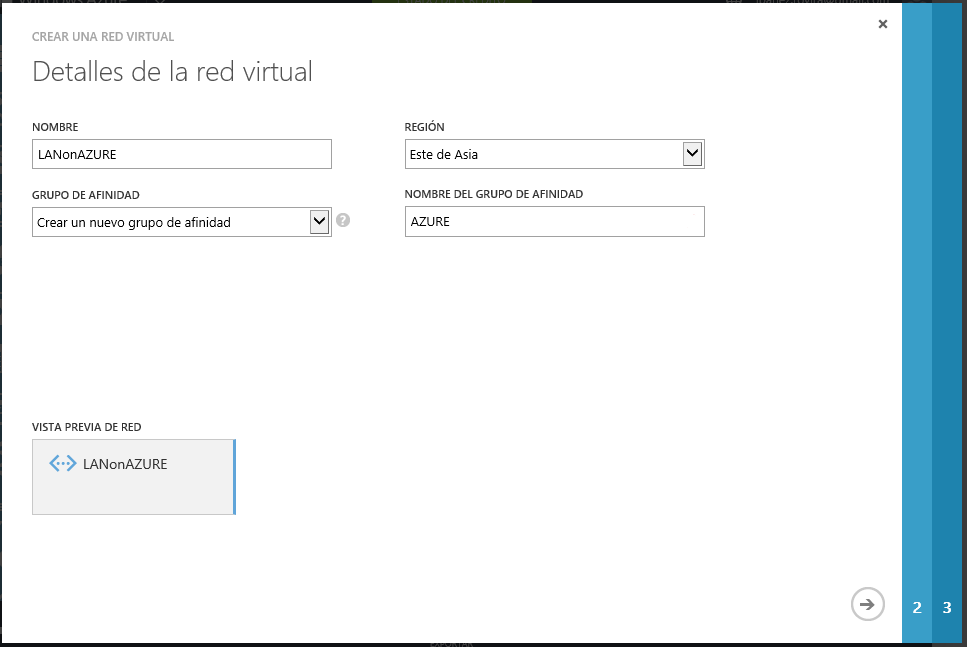

Una vez tengamos definida nuestra red local pasamos a definir la red virtual en Azure.

Le asignamos un nombre, creamos un grupo nuevo de afinidad y escogemos la región donde queremos que se almacene nuestra red.

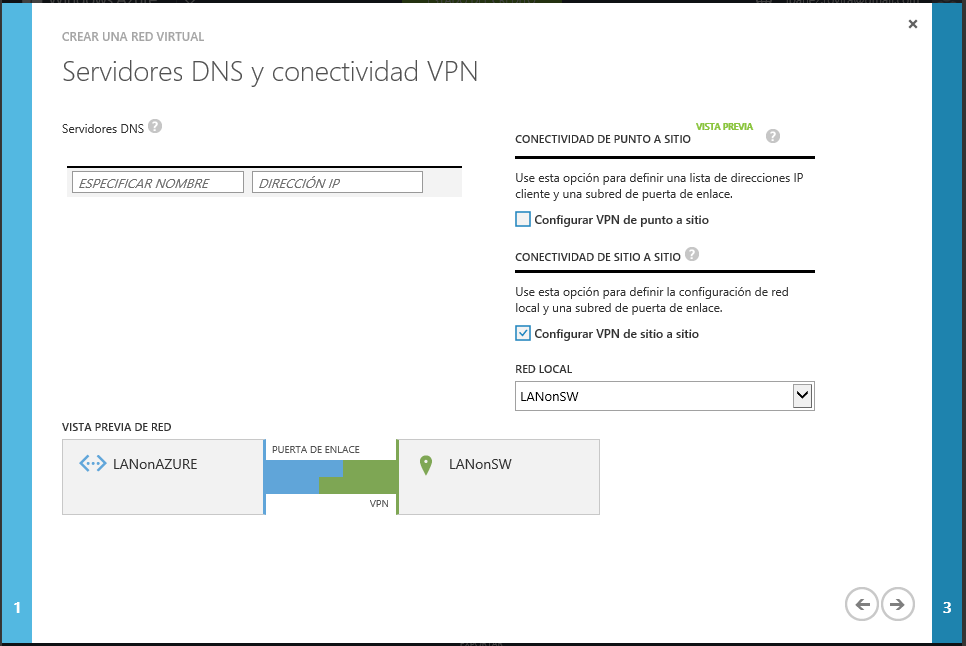

En este punto marcaremos la casilla de Configurar VPN de sitio a sitio, y seleccionaremos la red local creada anteriormente. También podemos definir el servidor de DNS que vamos a usar, en caso de no introducir ninguno usará el propio de Windows Azure.

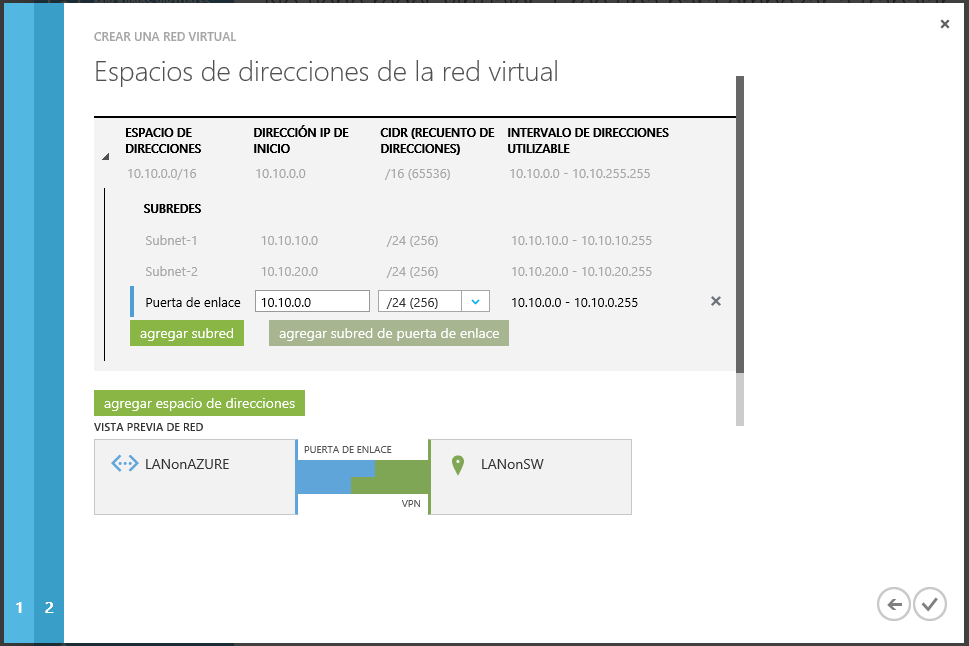

Para definir la red virtual hemos de tener claro los rangos que vamos a usar, en mi caso la red será 10.10.0.0/16 y crearemos dos subredes BackEnd y FrontEnd con los rangos de 10.10.10.0/24 y 10.10.20.0/24, también debemos crear una subred de puerta de enlace que en mi caso será la 10.10.0.0/24.

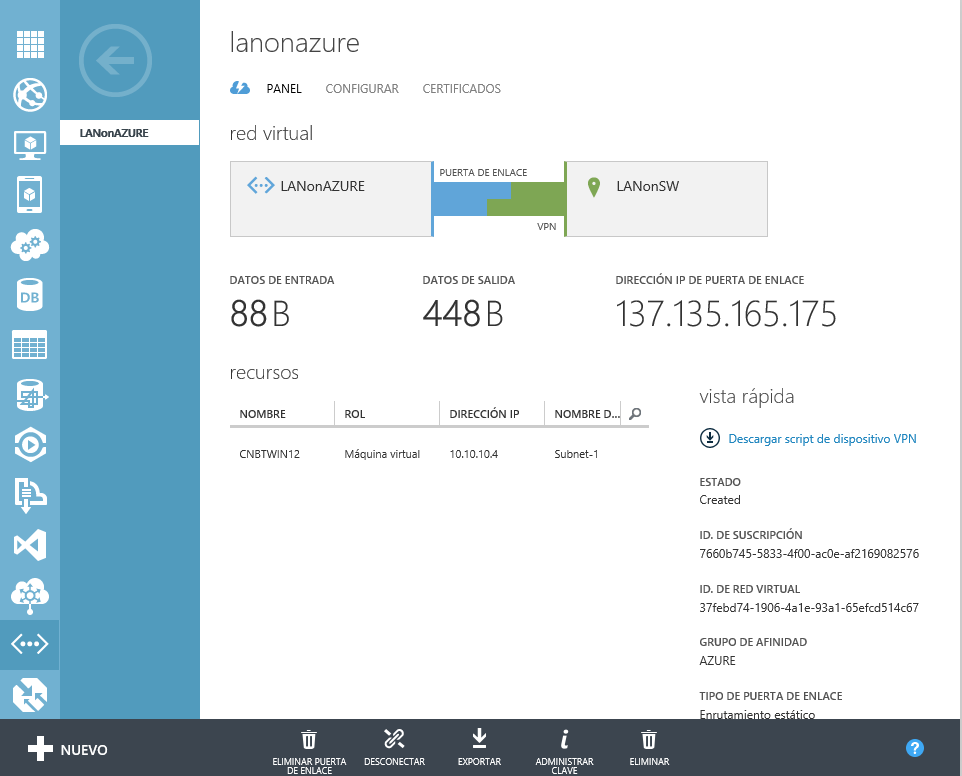

Como podéis ver en la Vista previa de Red ya nos sale identificado la LANonAZURE conectada con la LANonSW simulando una VPN.

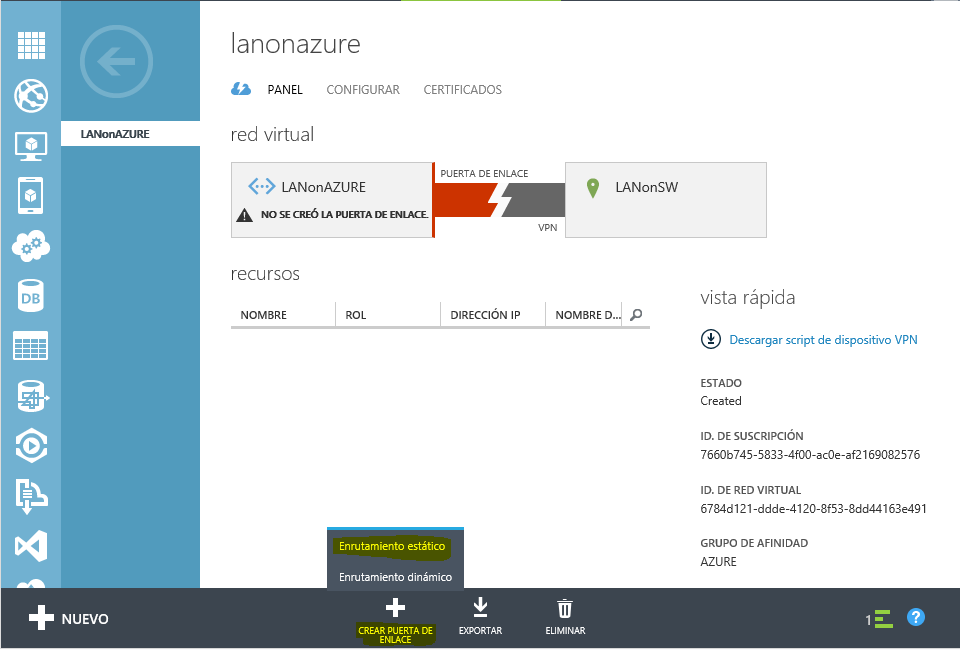

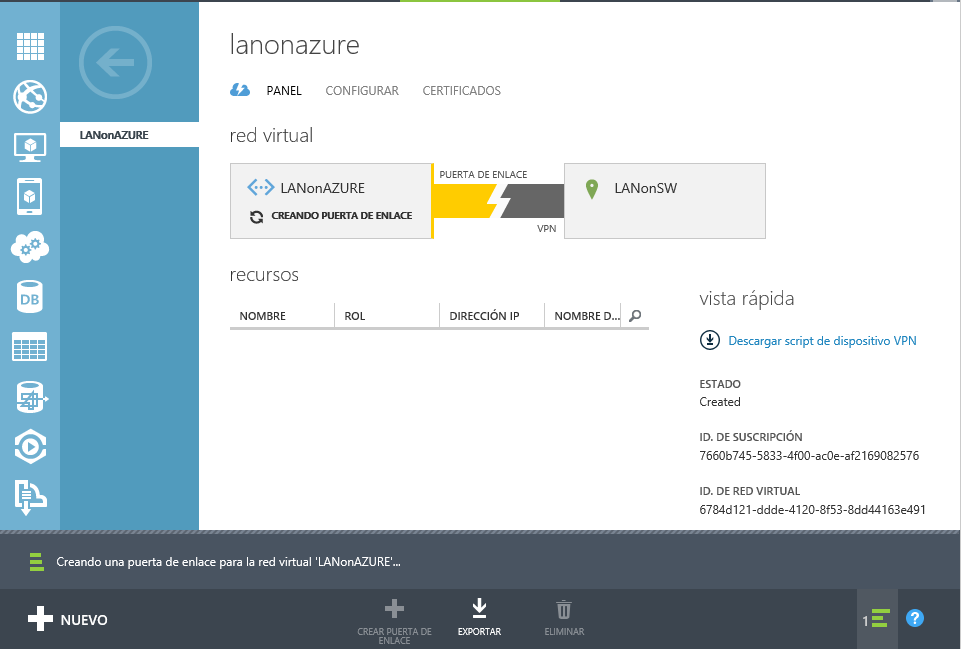

El siguiente paso es acceder al panel de la red virtual creada y generar una puerta de enlace, en mi caso estática para que nos asigne una IP y una clave Shared Secred de la conexión. Este proceso puede ser un poco lento, esperar con paciencia.

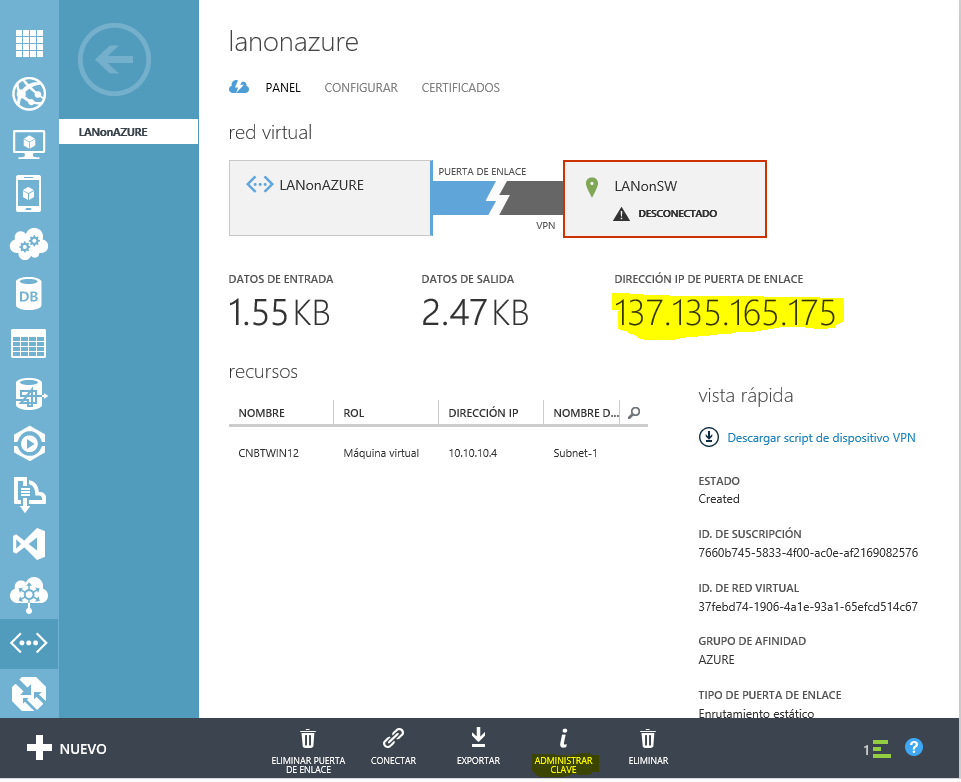

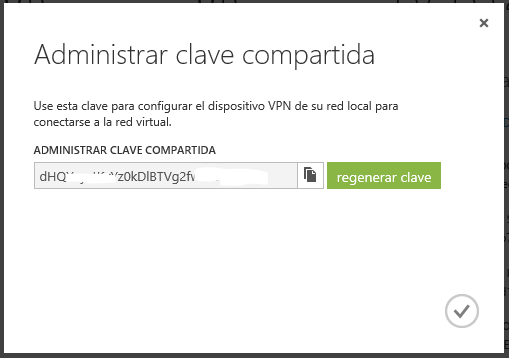

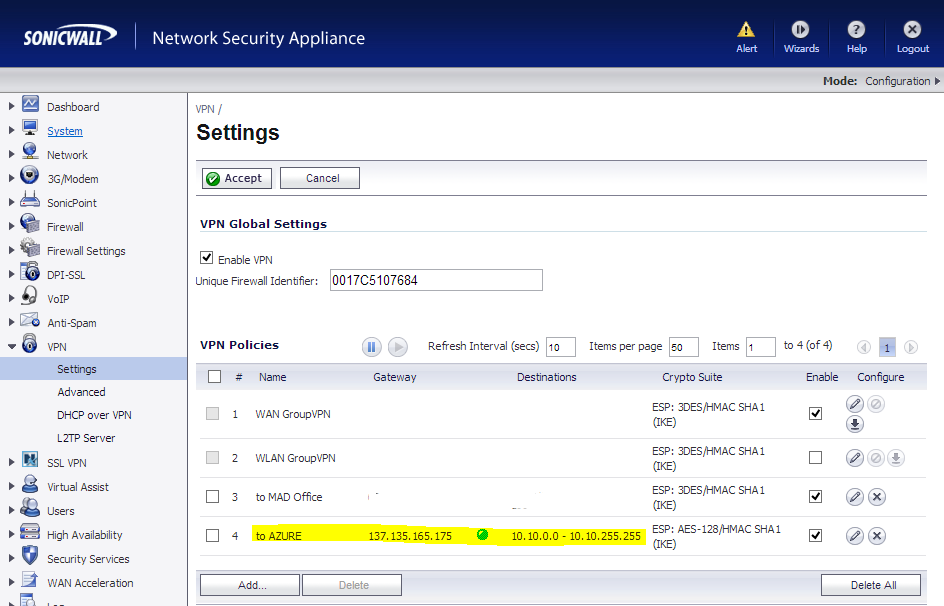

En estos momentos nos aparecerá la IP asignada y en la parte inferior un icono que nos mostrará la clave Shared Secret en Administrar Clave. Nos copiamos ambos valores para configurar nuestro SonicWall.

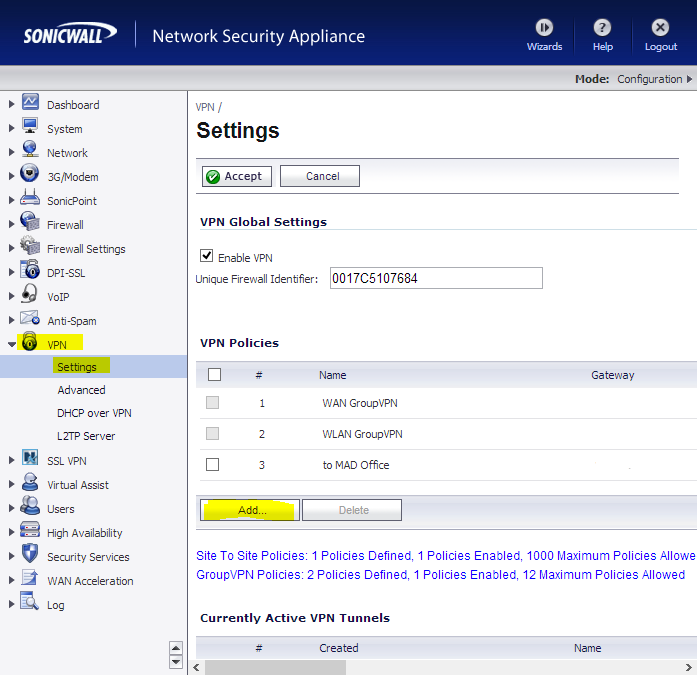

Pasamos a configurar la conexión VPN en nuestro SonicWall y para ello añadimos una conexión nueva en el apartado de VPN.

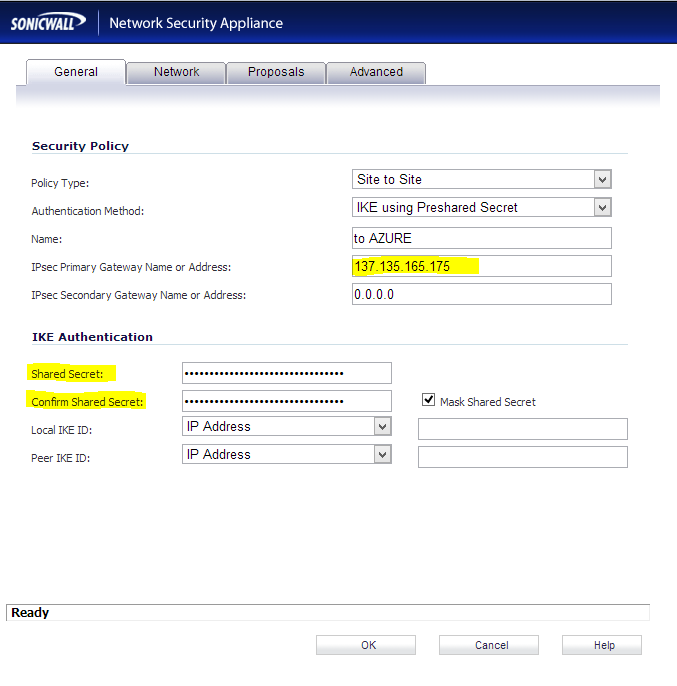

En la pestaña de General, le asignamos un nombre a la conexión e introducimos la IP y la Shared Secred obtenidas en Azure.

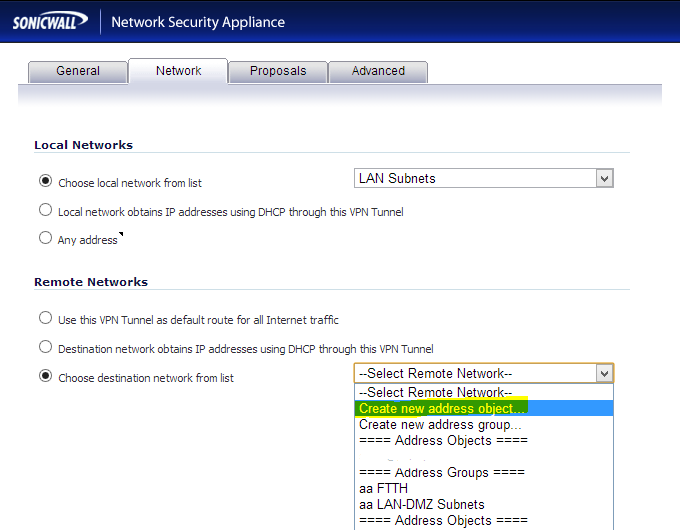

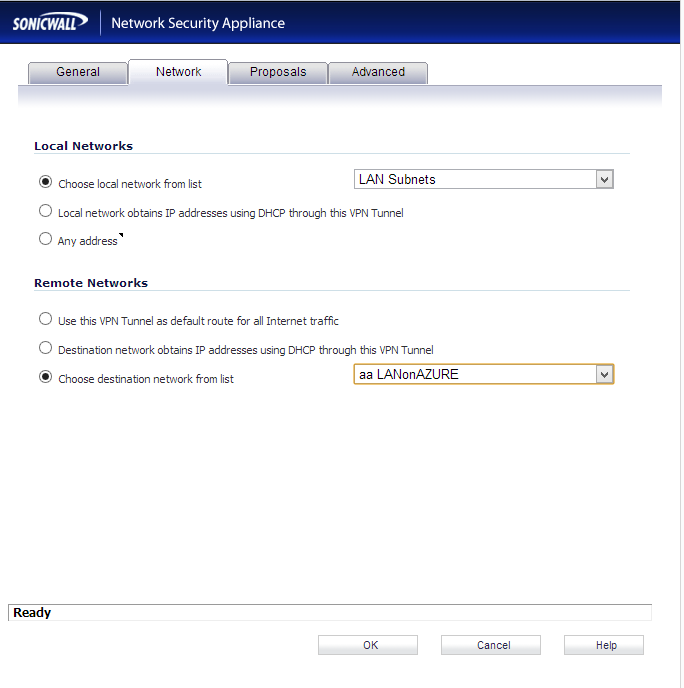

En la pestaña de Networks, seleccionamos la red local a la que conectaremos y debemos configurar la red remota, la de Azure, en Remote Networks.

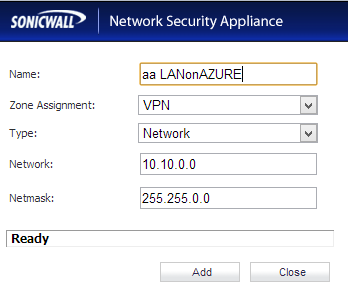

Es importante que asignemos la zona de VPN y pongamos los valores de la red virtual creada en Azure, no la de las subredes, quedando de la siguiente manera.

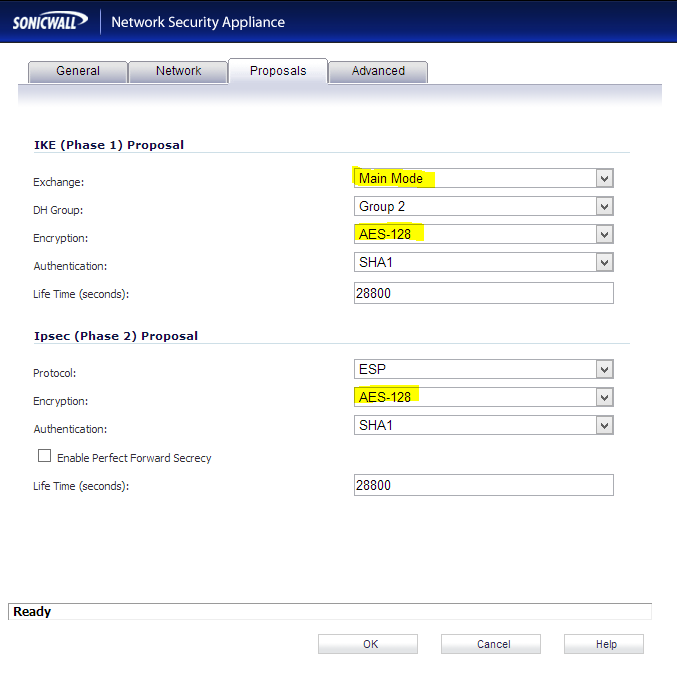

Pasamos a la configuración de Proposals, en la que definiremos el tipo de encriptación y que hemos de modificar para adaptarnos a Azure.

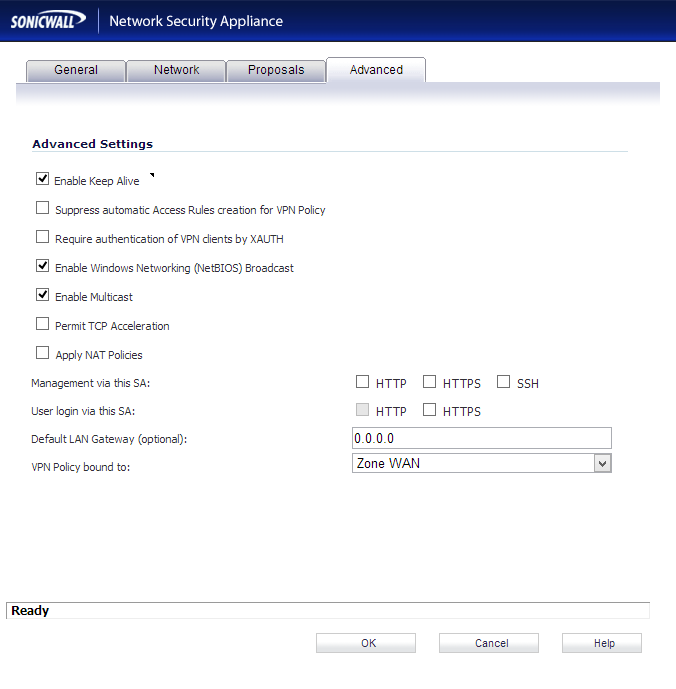

Por último en Advanced, configuramos algunos parámetros para el trafico de nuestras redes.

En este momento nuestra conexión Site to Site entre Azure y SonicWall ya debería establecerse, en caso de nos ser así revisar en el panel de red de Azure que esté intentando la conexión con nuestro SonicWall.

Espero que os haya servido, si tenéis alguna duda comentar el post y haré lo posible para ayudaros.

Excelente artigo. Muito esclarecedor. Parabens.

Le comento que en mi situación tengo que unir en una VPN a 4 empresas, que tienen sonicwall TZ215 y todos tienen DHCP pero en maquinas de usuarios y en cuestión de servidores e impresoras manejan ip fija, mi pregunta seria en el momento que windows azure tome la VPN quien va a administrar los DHCP el SonicWall o Windows Azure y que pasaría con las ip fijas, ya que he procurado dar las ip de menor rango de 192.168.0.1 al .20 a los servidores e impresoras ademas de que ninguna ip fija se repite entre oficinas.

todos los sonicwall tienen 2 ip fijas WAN por dos empresas proveedoras de internet diferentes para la solución de caídas de internet, la duda radica que como debo de configurar el windows azure o el sonic wall ya que si en dado caso se cayera el servicio de internet que tengo en una oficina y esta ip fue la que fije en windows azure como podría usar la otra conexión sin tener problemas de DHCP ademas de saber si tengo que hacer la configuración 2 veces por sonicwall por tener dos ip

me gustaría saber si hay un costo por usar la VPN solo para transferencias de documentos entre las oficinas

Saludos

Hola Mauricio,

Antes de nada comentar que las VPN lo que hacen es unir redes distintas para que sena visibles estando ubicadas a largas distancias de manera encriptada. Teniendo esto en cuenta, las peticiones DHCP no pueden saltar entre redes de manera normal, se debería enrutar mediante un Relay DHCP.

Para poder tener las dos IP’s de tus FW como Activo/Pasivo para la VPN, me temo que tendrás que crear dos conexiones y realizar la conmutación por fallo de manera manual. Si encuentras a través de AZURE la posibilidad de introducir dentro de la misma conexión dos IP, no deberás hacer esta configuración, te bastará con una conexión y automáticamente conmutará en caso de fallo.

Si no me falla la memoria, AZURE cobra por los datos transferidos, sean VPN o no, deberás contactas con servicio preventa de AZURE para resolver las dudas de presupuesto.

Espero haberte ayudado!! Un saludo!